PERSONNEL D’ADF

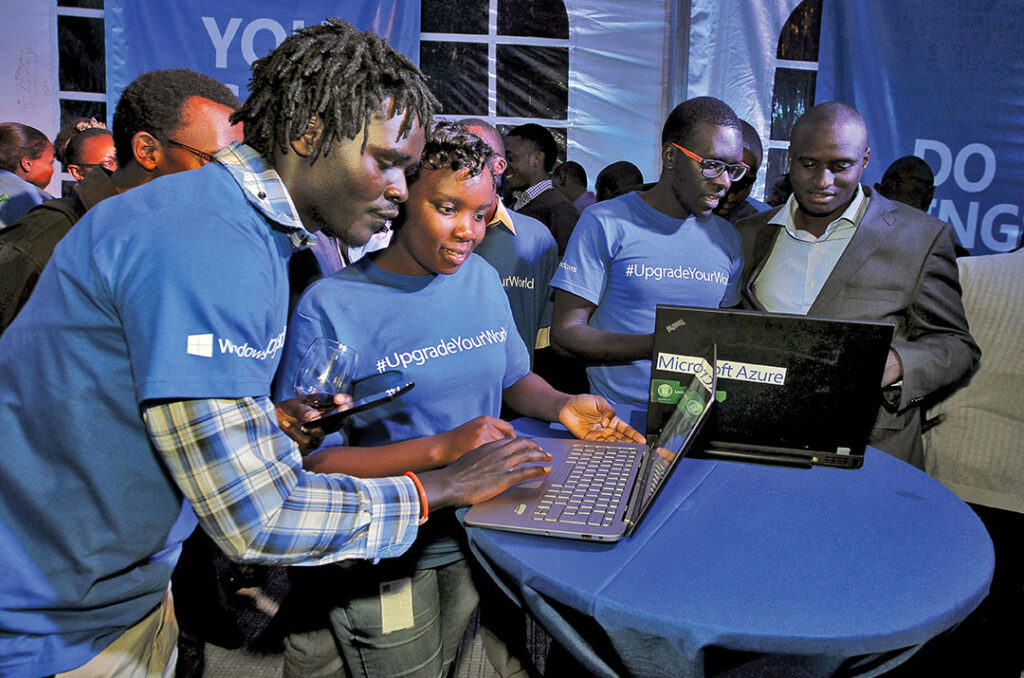

Le Kenya a lancé en grande pompe en 2023 la mise à niveau de sa plateforme numérique e-Citizen. Le système offre un accès à 5.000 services gouvernementaux dans plus de 100 ministères et agences, ce qui marque un grand pas en avant dans la capacité des citoyens d’obtenir un accès numérique à leur gouvernement.

Le président kényan William Ruto a déclaré : « Il y a peu de pays qui peuvent réaliser ce que nous avons réalisé. Lorsque je parle aux autres dirigeants, ils se demandent comment le Kenya peut numériser tant de services de l’état. Nous avons pu le faire parce que nous avons de jeunes créateurs, innovateurs et travailleurs, dans notre république. »

Seulement trois semaines plus tard, un groupe de hackers appelé Anonymous Sudan a revendiqué la responsabilité d’un barrage d’attaques distribuées de déni de service qui a stoppé l’accès à e-Citizen.

Le Kenya, qui possède l’une des économies numériques les plus avancées du continent, est devenu un modèle de modernisation. Mais la croissance s’accompagne de risques. Ce pays d’Afrique de l’Est a été frappé par une hausse de cyberattaques : 860 millions d’incidents l’année passée, comme l’a déclaré l’Autorité kényane des communications le 3 octobre 2023.

Les cyberattaques menées par des acteurs étatiques et non étatiques sont en hausse en Afrique et les experts font appel aux gouvernements pour fournir un plus grand financement et des ressources pour la cybersécurité.

« La cybersécurité n’est pas suffisamment priorisée par les gouvernements ou les fonctionnaires », déclare à ADF Anna Collard, vice-présidente principale de la stratégie de contenu pour la société de logiciels de sécurité KnowBe4 Africa. « 18 pays africains seulement sur 54 ont élaboré des stratégies nationales de cybersécurité et seulement 22 pays africains ont des équipes nationales de réponse aux incidents informatiques (CIRT). De nombreux pays et secteurs dépendent entièrement des investissements du secteur privé. »

Le Dr James Shires fait aussi partie de ceux qui avertissent les pays africains sur les risques qui accompagnent le développement du numérique, mais il recommande de ne pas généraliser la cybersécurité sur le continent.

Cet associé de recherche principal du programme international de sécurité de Chatham House a déclaré à ADF : « Les différences entre les secteurs sont réelles. Le Kenya et le Nigeria sont des secteurs vraiment bien préparés pour bâtir des CIRT. »

« La Tunisie et l’Égypte ont été de vrais leaders dans plusieurs secteurs de la cybersécurité. Il existe un secteur financier robuste en Afrique du Sud que j’utilise comme étude de cas et la cybersécurité est vraiment impressionnante et très mature. »

Mais, tout comme le reste du monde, les pays africains font face à un éventail de menaces en ligne.

Les hacktivistes et la Russie

Le groupe de hackers Anonymous Sudan est apparu en janvier 2023 en tant que chaîne en langue russe de Telegram, une appli de messagerie instantanée. Les experts déclarent que le groupe n’a aucun lien véritable avec le Soudan et a collaboré avec deux cyberbandes russes notoires.

En mars 2023, lorsque les chercheurs ont remarqué que le groupe communiquait surtout en langue russe, Anonymous Sudan a supprimé ses anciens messages et a commencé à écrire en langue arabe rudimentaire. Il a fini par adopter le dialecte soudanais.

« Anonymous est une marque très évasive. Elle peut être cooptée, explique le Dr Shires. Bien qu’elle ait eu une forte identité hacktiviste auparavant, la Russie en particulier a utilisé une série de marques hacktivistes pour promouvoir ses propres objectifs. En France par exemple, il y a eu aussi d’autres opérations russes qui prétendaient être EIIL. Il existe donc toute un éventail de ce que l’industrie de la cybersécurité appelle « faux pavillons » dans les opérations cybernétiques russes. Et ils le font très bien. »

De nombreux acteurs de la communauté de cyber-sécurité ont évalué les attaques, les origines et le modus operandi d’Anonymous Sudan et constatent des liens évidents avec la Russie. Certains soupçonnent que le financement nécessaire aux attaques du groupe, notamment l’attaque contre e-Citizen au Kenya, indique une participation russe.

Lorsqu’elles sont conduites par les pays, les opérations cybernétiques telles que l’espionnage et le hacking servent des objectifs stratégiques. Le matériel coûte cher et les aptitudes requises sont très demandées, selon le Dr Shires.

« Ce sont des ressources peu abondantes. Elles sont chères, non pas en termes militaires, mais elles restent onéreuses. C’est un indice, pas une conclusion. Certains acteurs non étatiques peuvent avoir de très bonne aptitudes mais, en général, la sophistication indique des ressources, et les ressources indiquent le soutien d’un état. »

La Russie conduit aussi des campagnes de guerre de l’information dans certaines régions d’Afrique. Grâce à son réseau complexe de sociétés de façade, aux groupes mercenaires et autres agents, la Russie n’a pas cessé de conduire des campagnes de mésinformation et de désinformation sur les réseaux sociaux et les plateformes en ligne d’Afrique.

En appuyant, payant et utilisant les acteurs influents locaux, la propagande et les informations fallacieuses de la Russie sont devenues plus sophistiquées. Dans certains pays africains, les agents russes détiennent ou gèrent des entreprises médiatiques.

Ces risques de responsabilisation cybernétique appartiennent à une catégorie appelée par le Dr Shires menaces contre l’intégrité.

« Les gens font-ils confiance à ce qui est en ligne ? Font-ils confiance à ce qu’ils voient provenir des gouvernements ou sur les plateformes des réseaux sociaux ? Il y a beaucoup de désinformation et de mésinformation, et cela rend l’éco-système informationnel moins fiable et moins crédible. »

Les antécédents chinois des cyberattaques

Le 24 mai 2023, une investigation conduite par Reuters a révélé que des hackers chinois avaient engagé une campagne généralisée de cyberattaques pendant des années contre le gouvernement kényan concernant son endettement envers la Chine, parmi d’autres questions économiques et politiques.

Elle a commencé à la fin 2019 lorsqu’un employé du gouvernement kényan a téléchargé sans le savoir un document infecté d’un maliciel qui a permis aux hackers d’infiltrer un serveur utilisé exclusivement par le Service national des renseignements, principale agence d’espionnage du Kenya, et d’accéder à d’autres agences.

« Beaucoup de documents du ministère des Affaires étrangères et du département des Finances ont été volés », a déclaré un expert kényan de la cybersécurité au service de presse.

Deux sources de l’investigation de Reuters déclarent que le hacking montre que la Chine utilise l’espionnage et les violations cybernétiques illégales pour surveiller les gouvernements et protéger ses intérêts économiques et stratégiques.

Pour Mme Collard, le Dr Shires et de nombreux autres experts, ces informations ont fait rappeler un autre hacking chinois notoire entrepris pendant plusieurs années.

En 2017, des responsables ont découvert des bogues au siège social de l’Union africaine à Addis-Abeba (Éthiopie), qui avait été construit en 2012 par les Chinois comme cadeau de 200 millions de dollars. Des investigations ont révélé que les données confidentielles avaient été transmises à des serveurs de Shanghai pendant cinq ans.

L’analyste d’investissements Aly-Khan Satchu, basé à Nairobi, déclare que l’arnaque contre l’UA était « vraiment alarmante » parce qu’elle a montré que « les pays africains n’avaient aucune influence sur la Chine ».

Il a dit au journal Financial Times : « En Afrique, il existe une théorie selon laquelle la Chine est le Père Noël. C’est faux. Nos responsables doivent abandonner cette notion. »

L’arnaque de l’UA et celle du Kenya en mai 2023 sont révélatrices, déclare le Dr Shires, mais elles ne sont pas surprenantes.

« On constate l’intérêt stratégique de la Chine pour recueillir des données dans divers lieux du continent africain, et on s’attendrait à ce qu’elle soit persistante, patiente vis-à-vis d’une cible stratégique. »

La Chine a nié toute participation à l’arnaque de l’UA, comme elle l’a fait dans sa réponse de mai 2023 aux allégations du Kenya. Mais dans l’environnement numérique, il est plus difficile que jamais pour les attaquants de dissimuler leur piste.

La technologie numérique chinoise est quasi-omniprésente en Afrique, depuis les systèmes de surveillance gouvernementaux jusqu’aux smartphones, marché dominé par les marques chinoises.

« La Chine a fortement investi en Afrique, déclare Mme Collard. Les sociétés technologiques comme Huawei sont très prédominantes dans les organisations et les télécoms africaines. »

Huawei, premier fabriquant mondial d’équipement de réseau cellulaire, a vendu 70 % des stations de base 4G utilisées sur le continent. Puisqu’elle est prête à dominer aussi le marché du 5G, de vastes dépôts de données africaines sont menacés par le Parti communiste chinois, qui a adopté au cours des dernières années des lois exhaustives qui exigent que les sociétés fournissent une assistance pour collecter les renseignements nationaux.

« Un grand nombre de gouvernements africains invitent la Chine à les aider avec leurs défis de sécurité, notamment la sécurité en ligne, déclare Mme Collard. La Chine n’est pas vraiment considérée comme un acteur malveillant, malgré des indications de ses tactiques d’espionnage. Les décideurs d’ici agissent principalement en fonction du prix et ignorent toute conséquence potentielle sur la confidentialité à cause des économies réalisées. D’autres peuvent ne pas avoir la compréhension nécessaire de ce que pourraient être ces conséquences sur la confidentialité. »

Un grand nombre de pays africains autoritaires sont intéressés à employer la technologie chinoise, précisément pour ses aptitudes à surveiller, traquer et supprimer.

« Ils pourraient voir des avantages évidents dans l’utilisation des mécanismes de censure de la technologie de Huawei et des autres fournisseurs de technologie », ajoute Mme Collard.

Comment déjouer les menaces cybernétiques

À mesure que la technologie du numérique prolifère sur le continent, ce dernier devient un champ de bataille cybernétique florissant, un milieu obscur d’espionnage et de désinformation.

En ce qui concerne les opérations de renseignement secrètes, la distinction entre l’approche Chinoise et l’approche Russe était auparavant plus grande.

Il y a cinq ans, le Dr Shires aurait caractérisé les opérations cybernétiques secrètes de la Chine de « très bruyantes et sonores. Ils voulaient agir à grande échelle et ne se préoccupaient pas d’être découverts ».

De l’autre côté, la Russie avait des cibles plus spécifiques et faisait de grands efforts pour ne pas être identifiée. Aujourd’hui, la différence est moindre.

« La Chine a des capacités beaucoup plus sophistiquées, dit-il. Ils ciblent les réseaux d’infrastructure critiques qui ont des impacts en Afrique. Simplement pour leur taille, la capacité ou l’ampleur du cyber-espionnage chinois est bien supérieure à celle de la Russie.

« Mais plutôt que d’avoir un acteur ciblé et furtif [la Russie] et un gros acteur bruyant [la Chine], vous avez maintenant aussi un gros acteur furtif, qui est aussi la Chine. C’est donc un peu le pire des deux situations. »

Le Dr Shires pense que, pour déjouer ces changements de stratégie, il est nécessaire d’adopter la transparence, la persistance et la coopération internationale. Voici comment ces sujets se déclinent :

La transparence : On dit que la lumière du soleil est le meilleur désinfectant. En ce qui concerne les cyber-attaques, l’attribution publique se fait en désignant un acteur malveillant comme responsable. « L’attention est une bonne chose et l’attention galvanise souvent les réponses de politique. Vous ne vous attendez pas à une réaction de la part de l’acteur malveillant ou de l’état particulier ciblé par les rapports, mais vous changez la perception du public. C’est un changement à long terme. Mais les rapports plus fiables dans le domaine public font une très grande différence pour ce qui peut être fait dans l’espace politique sur ces questions. »

La persistance : « Au cours du temps, le nombre d’incidents commence à changer la perception publique et la perception politique [des acteurs malveillants]. C’est donc un résultat indirect de la transparence. Mais vous avez besoin de la transparence plus que de la persistance pour réaliser cela. Parce que si, par exemple, la Chine se rend compte qu’au Kenya ses opérations de hacking provoquent des problèmes avec le gouvernement kényan à cause des annonces publiques et de leur condamnation au cours du temps, ceci pourrait entrer en jeu dans les négociations diplomatiques puis, finalement, dans la coopération réelle. »

La coopération internationale : Les pays pourraient être plus résilients s’ils œuvraient ensemble pour dénoncer les cyberattaques. Le Dr Shires déclare que les pays pourraient émettre une déclaration sur une base régionale ou continentale pour indiquer : « “Nous sommes d’accord qu’il s’agit d’une ligne infranchissable.” Il existe des normes très diffusées qui déclarent que les attaques cybernétiques contre l’infrastructure critique ou les organisations de défense sont hors limites. Et donc, s’il existe une coopération internationale en Afrique pour essayer de renforcer ces normes, ce serait une mesure extrêmement positive. »

Mme Collard convient de la nécessité d’une vaste coalition de partenaires internationaux et régionaux pour travailler avec les responsables africains dans le but de financer et de développer l’infrastructure de cybersécurité, le talent, les stratégies et les réponses aux attaques.

« Nous nécessitons la collaboration dans les secteurs privé et public et dans la communauté internationale pour aider les états africains avec le développement des capacités et la sensibilisation parmi les décideurs et les législateurs, aussi bien que le grand public », déclare-t-elle, parce que les menaces continueront simplement à croître.

« La majorité des incidents de cybersécurité ne sont ni signalés ni résolus, ce qui signifie que les menaces cybernétiques en Afrique sont probablement bien pires que ce qui est reconnu. »