POUR BLOQUER LA PROPAGANDE EXTRÉMISTE EN LIGNE, IL NE SUFFIT PAS DE STOPPER LE MESSAGER

PERSONNEL D’ADF

Pendant des années, le plan suivi pour réfuter la propagande extrémiste était simple : répéter aux adeptes que leurs croyances étaient erronées et qu’ils en souffraient. Leur dire d’abandonner leur cause, car leur vie s’améliorerait s’ils changeaient leurs idéaux. Répéter les messages de réfutation aussi souvent que nécessaire.

Mais les contre-messages ont un problème : ils fonctionnent rarement.

Le Dr Cristina Archetti, auteur de « Terrorism, Communication and New Media: Explaining Radicalization in the Digital Age » [Le terrorisme, les communications et les nouveaux médias : expliquer la radicalisation dans l’ère du numérique], déclare que les développeurs de messagerie anti-extrémiste doivent abandonner les anciens modèles.

« Pour commencer, depuis les rapports sur la façon de contrecarrer la radicalisation en ligne jusqu’aux appels des gouvernements visant à éliminer les sites extrémistes de l’Internet, on se concentre fortement sur les messages, écrit le Dr Archetti. Que cette approche se traduise par la lutte contre les terroristes avec un contre-message correct ou par l’élimination de leurs messages extrémistes, elle reflète un modèle tout à fait obsolète des interactions avec les médias publics. »

Le Dr Archetti déclare qu’un tel modèle, parfois appelé communication de type « aiguille hypodermique », a été développé après la Première Guerre mondiale lorsque les vainqueurs ont pensé qu’ils avaient gagné au moins en partie à cause de leurs pouvoirs persuasifs de propagande.

Un tel modèle est aujourd’hui largement reconnu comme étant simpliste et naïf. Comme le remarque le Dr Archetti, « nous pouvons tous nous rendre compte dans l’immédiateté de notre vie quotidienne que nous n’achetons pas tous les produits que les messages publicitaires nous disent d’acheter ».

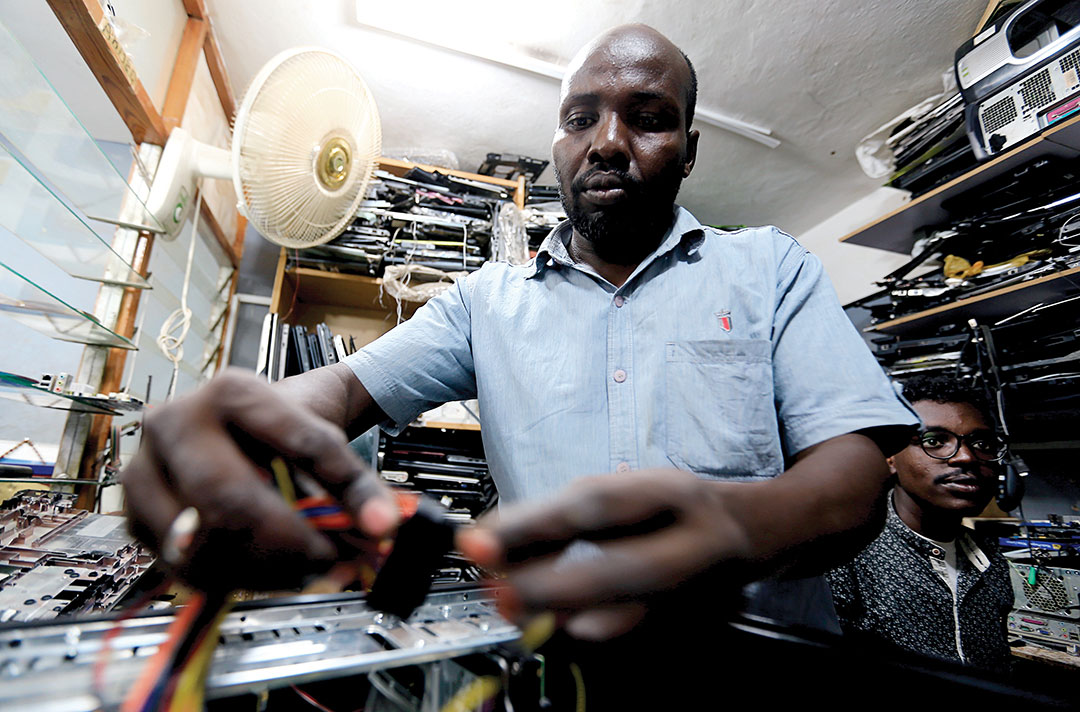

Aujourd’hui, les extrémistes utilisent l’Internet et les réseaux sociaux pour recruter des adeptes, en général de jeunes ados ou des personnes d’une vingtaine d’années. Les extrémistes utilisent des vidéos de haute qualité pour convaincre ces jeunes qu’ils sont victimes de discrimination à cause de leurs croyances.

« L’EIIL utilise à bon escient YouTube, Twitter, Instagram, Tumblr, les mèmes de l’Internet et autres réseaux sociaux », signale The Guardian du Royaume-Uni. « Les vidéos et les photos d’amateur sont aussi téléchargées quotidiennement par ses fantassins ; elles sont ensuite disséminées mondialement, par les utilisateurs ordinaires et par les grands organismes de presse qui recherchent les images d’un conflit auquel leurs propres caméras ne peuvent pas accéder. »

Cet auditoire cible est situé dans les régions du monde où les jeunes ont peu de chance de trouver un emploi, et où l’insatisfaction concernant le gouvernement et le statu quo est élevée. Les gouvernements et les spécialistes de la technologie de l’information se sont jetés dans la mêlée et s’efforcent de stopper les messages des extrémistes tout en essayant de développer des contre-messages.

Mais cela s’avère compliqué. Les messages doivent être exprimés de façon que l’auditoire cible les considère comme sympathiques et amicaux. Les contre-messages doivent avoir un côté personnel et souligner que la doctrine des extrémistes est basée sur des mensonges et des distorsions.

LES APPROCHES INSTINCTIVES

Les chercheurs déclarent que les premières approches instinctives pour contrecarrer les messages des extrémistes sur l’Internet se sont concentrées sur des solutions techniques, en supposant que l’élimination ou le blocage de ces messages résoudrait le problème. Dans une étude de 2009 intitulée « Contrecarrer la radicalisation en ligne : une stratégie d’action », les chercheurs Tim Stevens et Peter R. Neumann ont déclaré qu’une telle approche technique était « nécessairement rudimentaire, onéreuse et contre-productive ».

M. Stevens et le Dr Neumann déclarent que toute stratégie visant à réfuter la radicalisation en ligne doit créer un environnement dans lequel la création et la visualisation de ces messages deviennent non seulement plus difficiles d’un point de vue technique, mais aussi inacceptables et peu souhaitables. Ils notent que les gouvernements à eux seuls ne peuvent pas stopper les messages extrémistes en ligne. « Il est crucial de mettre à profit les contributions potentielles de toutes les parties prenantes, notamment les entreprises Internet et les utilisateurs Internet. » Ils recommandent aussi les points suivants :

Dissuader les producteurs : L’utilisation sélective du démantèlement des sites Internet et des réseaux sociaux, accompagnée de poursuites intentées contre les producteurs responsables, « signalerait que les personnes engagées dans l’extrémisme en ligne ne sont pas au-dessus de la loi ».

Responsabiliser les communautés en ligne : La création d’un « panel d’utilisateurs Internet » pour améliorer les mécanismes de rapport et les procédures de plainte permettrait aux utilisateurs de contribuer à la stratégie anti-extrémiste.

Réduire l’attrait du message : « Il faut faire davantage attention à l’éducation aux médias et une approche exhaustive dans ce domaine est absolument nécessaire », écrivent les auteurs.

Promouvoir des messages positifs : Établir un fonds indépendant de démarrage pour fournir de l’argent aux « projets communautaires en ligne » visant à contrer l’extrémisme. « Il s’agit de tirer parti de l’enthousiasme et de la bonne volonté des communautés du pays qui souhaiteraient investir du temps et des ressources mais qui ont besoin d’un soutien financier limité pour exposer leurs idées sur l’Internet. »

D’autres experts recommandent aussi d’offrir de l’argent aux projets communautaires en ligne. Dans « La tendance du djihad : une analyse exhaustive de l’extrémisme en ligne et de la façon de le contrer », M. Ghaffar Hussain et le Dr Erin Marie Saltman préconisent la création d’un organisme central qui offrira un financement de démarrage et une formation de lutte contre l’extrémisme en ligne au niveau communautaire.

Ces auteurs déclarent : « La lutte contre l’extrémisme en ligne devrait être un effort conjoint entre les parties prenantes du secteur public, du secteur privé et du secteur tertiaire ». Ils suggèrent aussi ce qui suit :

Établir un forum qui traite de l’extrémisme en ligne et qui réunit les parties prenantes des secteurs clés.

Améliorer la maîtrise du numérique et les aptitudes critiques de son utilisation dans les écoles et les communautés.

Encourager la création d’un organe des réseaux sociaux qui clarifie les politiques gouvernementales et réfute la propagande.

Conduire un exercice cartographique pour explorer les efforts actuels visant à affronter l’extrémisme en ligne et pour identifier des partenaires que l’on pourrait aider pour développer une présence efficace en ligne.

Effectuer des recherches plus approfondies sur la façon dont les extrémistes utilisent l’Internet pour diffuser leur propagande.

LA RECONNAISSANCE DES DOLÉANCES

Toutes les stratégies de lutte contre les messages des extrémistes ont un point en commun : le fait qu’aucune contre-mesure passe-partout ne fonctionne dans tous les cas.

Dans son rapport intitulé « La déradicalisation en ligne ? Réfutation des narratifs de l’extrémisme violent : la stratégie des messages, des messagers et des médias », le politologue Omar Ashour déclare qu’il est crucial de « traiter de toutes les dimensions, ainsi que de personnaliser le message pour des auditoires différents, en particulier pour les jeunes et leurs inquiétudes ».

Les extrémistes comprennent depuis des années que le ciblage des auditoires de jeunes par le biais de longs sermons sur l’Internet ne fonctionne pas. Ils ont plutôt adopté une propagande moderne : des vidéos Internet et de brefs messages affichés sur les réseaux sociaux. Et ils ont bien appris à le faire.

Un récit de riposte personnalisé doit éviter la simplification à outrance, la superficialité et les généralisations, car de tels raccourcis invitent ce que M. Ashour appelle des « attaques en retour ». Les contre-messages devraient être attrayants et encourageants, tout en reconnaissant aussi la validité de quelques-unes des doléances, ou même de toutes, par exemple le manque d’emplois et d’opportunités économiques. Le contre-message doit offrir des façons alternatives de régler les doléances tout en mettant l’accent sur « la légitimité et l’efficacité des stratégies basées sur la non-violence ».

Même si ces approches ne sont pas nouvelles, « l’identité des messagers fait une grande différence », déclare M. Ashour. Il mentionne l’exemple d’un groupe islamique qui accepta des récits de riposte après les avoir rejetés précédemment parce qu’ils furent finalement présentés par des gens qu’ils connaissaient et en qui ils avaient confiance.

Après la création des contre-messages et la coordination avec les messagers choisis, il s’agit ensuite de publier et de promouvoir les messages et les messagers sur les médias. M. Ashour remarque qu’« un grand nombre de combats remportés par les extrémistes violents ont eu lieu au niveau des médias ». La dimension médiatique du récit de riposte nécessite trois étapes :

Analyser les récits de riposte disponibles et souligner leurs points forts et leur pertinence pour l’auditoire ciblé. Évaluer l’impact potentiel.

Si nécessaire, traduire le message. Puis, le résumer et le simplifier au besoin pour l’adapter à la nature stylisée de certaines plateformes médiatiques. Utiliser des textes et un contenu multimédia, tel que des clips en ligne et des fichiers sonores.

Présenter les messagers, leurs antécédents et leurs expériences.

NE PAS PRENDRE DE RACCOURCI

La réfutation de la propagande en ligne n’est pas une tâche simple effectuée sur des médias de masse. Un rapport du département d’État des États-Unis intitulé « Contrer les discours extrémistes en ligne » présente six suggestions pour confronter les recruteurs extrémistes :

Ne pas prendre de raccourci : Bien qu’une stratégie visant à contrer les récits extrémistes en ligne puisse être utile, l’engagement au niveau communautaire reste la pierre angulaire de la diffusion des messages. Il faut contrer la présence des recruteurs dans les communautés.

Utiliser un grand éventail de contre-messages : Ils doivent être associés à des solutions techniques, y compris la clôture des sites Internet et le filtrage du contenu. La clôture des sites est, au mieux, une mesure souvent temporaire parce que les extrémistes lanceront tout simplement de nouveaux sites. Les mesures techniques ont une raison d’être, mais elles doivent être utilisées chirurgicalement pour soutenir un plus grand éventail de mesures de prévention et de lutte contre l’extrémisme violent.

Personnaliser le message en fonction de l’auditoire : Des contre-mesures qui peuvent sembler convaincantes et raisonnables pour des personnes modérées peuvent avoir un effet inverse si elles sont utilisées avec un auditoire qui est plus politisé. Les gens responsables pour créer des contre-messages doivent bien comprendre le point de vue des auditoires qui sont devenus au moins partiellement radicalisés.

Fournir des alternatives logiques et honnêtes aux récits extrémistes : Des recherches indiquent que les gens écouteront les récits et y croiront plus facilement si ceux-ci fournissent des alternatives honnêtes à leurs croyances. Lorsque les extrémistes diffusent des récits mensongers, en affirmant par exemple que les États-Unis prennent pour cible les civils en Irak et en Syrie, il n’est pas suffisant de nier cette allégation. Il faut fournir un contre-message précis.

Le messager est important : Même les populations modérées qui rejettent la majeure partie d’une idéologie extrémiste rejetteront aussi les contre-messages provenant de sources auxquelles elles ne font pas confiance. Les contre-messages doivent provenir de personnes au sein de leur communauté. Ces intervenants doivent être influents et respectés, qualités qui nécessitent souvent du temps pour se manifester.

Contrer les croyances incorrectes en présentant des informations correctes : Le simple rejet des allégations des extrémistes pourrait avoir l’effet contraire de les renforcer. Les contre-messages doivent présenter des affirmations et des faits précis, au-delà d’une simple réfutation.

CHERCHER LES RAISONS

Dans le magazine The Atlantic, le rédacteur Graeme Wood déclare que les occidentaux qui accusent les Musulmans de suivre aveuglément d’« anciennes écritures » ne comprennent pas du tout les causes fondamentales de l’extrémisme. Il déclare que les vrais érudits savent mieux ce qu’il en est.

« Ces érudits vous implorent de considérer les conditions dans lesquelles ces idéologies se sont développées : la mauvaise gouvernance, le changement des coutumes sociales, l’humiliation de vivre sur une terre dont la valeur dépend seulement de son pétrole », écrit M. Wood.

Une autre stratégie, déclare M. Ashour, consiste à identifier des événements historiques spécifiques pour donner une légitimité à la dimension politique. Le récit se focalise sur « la glorification des actes violents, notamment le terrorisme, ainsi que celle de leurs auteurs ». Exemple : les vidéos particulièrement violentes que certains extrémistes ont placées sur l’Internet, et qui incluent la torture et la décapitation.

Ce récit met l’accent sur ce qu’il appelle des actions ou des réactions religieusement légitimes à des doléances politiques et à l’oppression sociale. En ce qui concerne al-Qaïda, le groupe souligne que ces actions constituent un devoir religieux personnel.

DÉCOUVRIR CE QUI FONCTIONNE

Quelle que soit l’approche utilisée pour contrer les messages des extrémistes, les résultats doivent être étroitement surveillés. Par exemple, l’argent fourni aux initiatives communautaires est gaspillé si on ne détermine par leur efficacité.

« Il est certain qu’un grand nombre de projets qui pourraient obtenir un soutien vont échouer », écrivent le Dr Neumann et M. Stevens. « Ceci n’est pas surprenant. Après tout, l’Internet est un environnement extrêmement dynamique et les raisons pour lesquelles certains sites échouent alors que d’autres ont du succès ne sont pas claires du tout. Même s’il était possible de trouver une explication, les nouvelles technologies et les nouveaux modes d’interaction pourraient rapidement la rendre inutile. »

Les deux auteurs ajoutent qu’ils ont constaté « un intérêt et une bonne volonté extraordinaires » lorsqu’ils ont conduit leurs recherches. « L’industrie de l’Internet peut par exemple s’inquiéter d’une réglementation gouvernementale autoritaire, mais elle semble être tout à fait prête à contribuer positivement lorsque cela est possible et constructif. De telles expressions d’intention devraient être activement utilisées pour élaborer une stratégie vraiment exhaustive. »

Ils notent que les messagers anti-extrémistes doivent être ouverts aux évolutions de la technologie et des modes d’interaction.

« Par exemple, on pense souvent que l’accroissement du contenu produit par les utilisateurs représente un danger parce qu’une grande partie du contenu associé à la radicalisation en ligne est mis à disposition de cette façon », écrivent-ils. Ils ajoutent que « le contenu produit par les utilisateurs est non seulement un acquis, mais s’il est compris correctement il peut devenir une force puissante contre la radicalisation. »

Comments are closed.